【雑記】ここ最近の気になるIT(ぽい)ニュースやできごと 190911

目まぐるしく日々が過ぎていく・・・・。

この業界(=IT)に10ウン年身を置いていると1年前に言葉も聞かなかったようなものが急に出てきたり逆に1年前に流行っていたものがあっという間に廃れていたり、はたまた、古いものが改めて見直されたりと目まぐるしいものがあります。そんな中で不定期ではありますが、その日の時点近辺で気になったネタを数点まとめて取り上げようと思います。

では早速

ドラゴンクエストウォーク 9/12より開始!

開始の1日前に偶然気づいて即DLしました!つい2ヶ月程前にβテスターのようなものをやっていて(当選しませんでした。。)、いつリリースなのかな?と待っていたらなんと9/12から!日が切り替わってからすぐかは分かりませんがメッチャ楽しみです。ちなみに、このゲームはバックにGCPを利用しているみたいです。かつ、あの位置登録ゲームで有名なコロプラさんが開発に携わっているようで。ノウハウ含め、期待です。

ちなみに、私は『コロニーな生活』を(おそらく)10年くらい前からやっています。未だ位置登録だけは続いていますがエリア10が開拓できないまま。笑

iPad OS 13 はマウスに対応!?

業務の関係上、iPadを利用することがあるのですが、どうやら iPad OS 13 よりマウスに対応?するとのことで。Windows PC にリモートする際にどうしてもマウス操作がしたい、と嘆いていたのですがこれは朗報です!OS自体は10/1より配信予定のようです。

ただ、ちょっと気になるのが6または7月頃の記事ではマウスの話があるのですが、最近の本リリース記事ではマウスの話がないような・・・・真偽は10/1以降に。。

CEDEC・TGS

この2つは主たるイメージは「ゲーム系の催し」というのが強いのですが、登壇者の方が発表されている技術要素としては割とどの業界でも通ずるような話も多く非常に参考になります。CEDEC に関しては去年参加で今年不参加なのですが、CEDiL で資料のダウンロードはできるので知りたい情報がある方は登録をオススメします。(CEDEC のタイムシフトは要パスまたはタイムシフト権のID情報なのでパスがない場合、残念ながらID情報がない限りダウンロードできません。ただ、CEDiL は登録すれば過去のものも一通りダウンロード可能なのでオススメです。)

TGS に関しては以前ゲーム会社に在籍した際にビジネスデイで一度観覧したのですが、今年は関連している企業様の勧めで運良くお伺いできそうなので(短い時間ですが)明日行ってこようと思います!

home | TOKYO GAME SHOW 2019 - 東京ゲームショウ2019

DevRel

Twitterを3ヶ月程前から久々に再開しているのですが、界隈でこの言葉を知りました。現職は社内SEぽいことがメイン業務なのですが、業務内での他社様との交流やセミナー、また発表会等の機会を利用して自社を知って頂くような活動も少しずつ開始しております。まだまだ小さな活動からですが、自社の認知を広げたり自分自身を外部に少しずつ知って頂くよう努力したいと思います!

とまぁ、今回はこんな感じで終了です!

Outlook にて Gmail を IMAP したい時の対応

Gmail の利用、Web版 vs メーラー?

「Gmail」と聞くと真っ先に思い浮かぶのがWeb版だと思うのですが、Gmail を利用する以前に何かしらメーラーを利用していた方にとってはWeb版が使いにくい(使いこなせない)場合があります。そんな際にちょっと設定で躓きそうな部分を踏まえて手順を追ってみたいと思います!

とは言いつつも実際には Google 側としてはWeb版での利用を推奨しているようです。今年の2月頃に六本木ヒルズの Google 本社で開催されたセミナーで拝聴しました。下記うろ覚えですが。。

・Web版(アプリも含む)ではAIの機能を活用しつつ返信テンプレートや送信漏れ等、ユーザを便利にしてくれる機能を最大限に利用できる。

・その他の Google アプリともシームレスに連携できるのでWeb版をオススメする

・便利なWeb版の機能を使いこなせれば仕事の効率は非常に上がる

➡本来は「受信トレイ」上に何もないのが理想的!とまで。

etc...

かく言う私は専ら Thunderbird で IMAP 運用です。。笑

Outlook での設定方法(Thunderbird も似ている)

忘れずに第一に行うことが Gmail 側の設定を実施することです。Web版にて Gmail にログイン後、画面右上の歯車マークを押下、その後に[メール転送と POP/IMAP]➡[IMAP を有効にする]➡[変更を保存]といった形でクリックします。

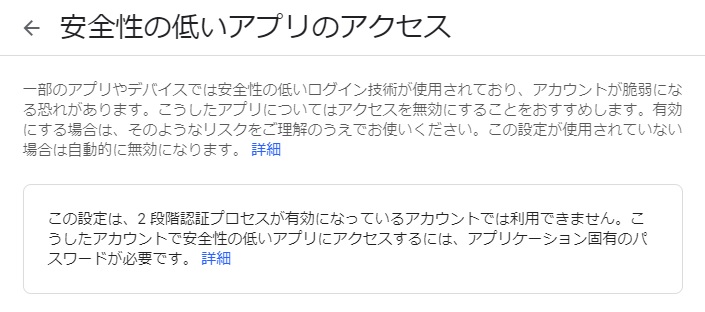

続きまして、ここが躓きやすいところなのですが(二段階認証をしていなかった場合)下記のページにアクセスすると「安全性の低いアプリの許可」がオフになっている場合があります。その場合はオンにする必要があります。Thunderbird や Outlook ではこれがオンになっていない場合、認証段階で弾かれます。ちなみに、二段階認証を設定している場合、下記のような画面に遷移します。

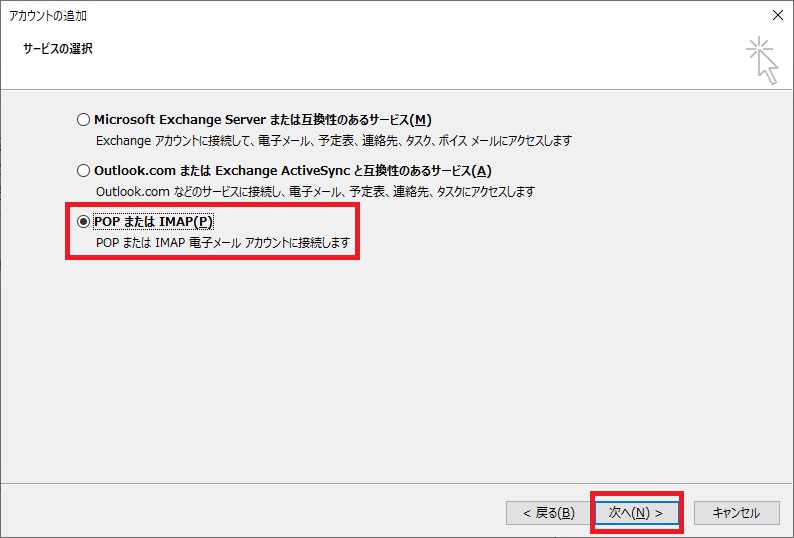

これらの設定を実施した上で今回は Outlook(2013) を例にとります。起動時の一番最初のようこそ画面はそのまま[次へ]を押下、次の画面では[はい]を選択して[次へを押下。その次の画面は以下のようにします。

その次の画面は以下のようにします。

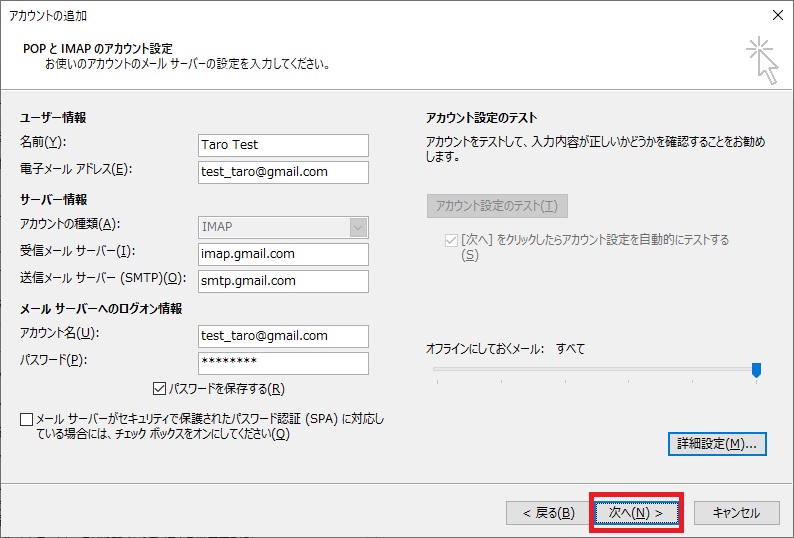

その次の画面は以下のように入力し、その上で[詳細設定]を押下します。

「詳細設定」の[送信サーバー]タブで下記の設定を行います。

「詳細設定」の[詳細設定]タブで下記の設定を行います。

「送信サーバー」側のポート「587」は「TLS」を設定しても自動的に切り替われない為、手動での設定が必要です。入力完了次第、[OK]を押下します。元の画面に戻り[次へ]を押下した後、接続テストが開始され正常に終了すれば利用開始OKです。

同期完了までの時間はメールの総量によって異なります!

【作業備忘録】YAMAHA RTX-1210 から Linux サーバに syslog 転送したいとき

ルータの syslog 情報を半永久的に残したい!

今回は YAMAHA RTX-1210 での話ですがそんなことってありませんか?いや、あんまり無いですよね。笑

とはいえ、どこかに需要があるかもしれない・・・・ということで作業備忘録的に残します。

実際にやることはそんなに多くない

一応、下記のサイトに各機器の保存件数の目安が記載されておりますが、10,000行は即消えてしまうレベルですよね、きっと。

FAQ for YAMAHA RT Series / Syslog

第一にルータ側の設定を

[管理]タブ➡[保守 SYSLOGの管理]➡[設定]に入ります。遷移したページではログレベルと宛先アドレス(複数OK)を入力しますが、ログレベルは要件にもよります。特に DEBUG は障害時向けのログレベルなので特段のことがなければ INFO と NOTICE だけで問題ないかと思います。(何かルータで不具合ぽいものを検知した場合は DEBUG に変更するくらい・・・・のノリで)

第二に Linux サーバ側の設定を その1

サーバのOSの前提は CentOS 7.6 とします。「/etc/rsyslog.conf」にて下記の2点を追記・修正(コメント外し等)して下さい。

コメント外し # Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception $ModLoad imtcp $InputTCPServerRun 514

追記 # Add Allow IP Address $AllowedSender UDP, 127.0.0.1, 192.168.x.x # UDP $AllowedSender TCP, 127.0.0.1, 192.168.x.x # TCP *「192.168.x.x」は RTX-1210 のIPを指定して下さい *完了後には rsyslog のサービス再起動を

第三に Linux サーバ側の設定を その2

firewalld または iptables にて必要なポートを開放します。下記は iptables での例です。

# syslog -A INPUT -p tcp -m state --state NEW -m tcp --dport 514 -j ACCEPT -A INPUT -p udp -m state --state NEW -m udp --dport 514 -j ACCEPT *完了後には iptables のサービス再起動を

以上で終了です!

完了すると?

以下のような感じで出力されます。

Sep 7 19:59:19 rtx1210.localnet PP[01] Rejected at IN(default) filter: TCP xxx.xxx.xx.xx:4xxx0 > xxx.xxx.xxx.xxx:1xxx3 Sep 7 19:59:20 rtx1210.localnet [INSPECT] PP[01][out][200098] TCP xxx.xxx.x.xx:xxx88 > xxx.xxx.xxx.xxx:1xxx2 (2019/09/07 19:59:14) Sep 7 19:59:20 rtx1210.localnet [INSPECT] PP[01][out][200082] TCP xxx.xxx.x.xxx:x3xx3 > xx.xxx.xx.xxx:xx3 (2019/09/07 19:59:10) Sep 7 19:59:20 rtx1210.localnet [INSPECT] PP[01][out][200098] TCP xxx.xxx.x.xx:xx19x > xxx.xxx.xxx.xxx:xxx22 (2019/09/07 19:59:15) Sep 7 19:59:21 rtx1210.localnet [INSPECT] PP[01][out][200098] TCP xxx.xxx.x.xx:5xxx2 > xxx.xxx.xxx.xxx:xxx22 (2019/09/07 19:59:15) *IPおよびポートは一部伏せ字にしております

Kubernetes(AKS)をやさしく学ぶ旅 その2

その2です

前回は Kubernetes の触りの部分を記事にしましたが、まったり優しく行く為、今回もハンズオンはナシです。次回くらいから触っていこうと思います。

今回の題材としては Kubernetes を利用することによって何が変わるのか?そのメリデメを学ぼうと思います。

Kubernetes で変わること、メリデメ。

下記の方のスライドがとってもとってもまとまってます!超が10回つくほどオススメです。スライドの P38 にもあるように変わることは非常に沢山あります。「とりあえず、 Kubernetes にしましょう。」というレベルでないことは一目瞭然です。が、インフラのコード化によって個々のバラバラだった環境を全て Kubernetes 環境下においてコントロールできるようになるのは大きいメリットです。

*はてブロで Slideshare をリンクするとこうなるんですね!ステキ。

メリット

ベロシティ(速度)

Web システムを例にとると1日に数度改善を入れる、ということもある昨今。新しい機能を開発してデプロイするスピードが求められる中、単なるスピードだけではなく信頼性の高いサービスである必要があります。すなわち、可用性も高めた上で運用できる環境を求められ Kubernetes は実現します。下記のような例で考えるとお客様の立場からするとシステムは止まらずに稼働し続けているように見えます。

【Legacy】Ver 1.0 -> stop -> Update!! -> start -> Ver 1.1

【Kubernetes】Ver 1.0 -> running -> Update!! -> running -> Ver 1.1

イミュータブル(不変)

Legacy の時は「ミュータブル」であり、設定変更・OSのアップデート・コンポーネントの追加等の積み重ねでシステムが構築されます。それに対して Kubernetes は「イミュータブル」であり、その積み重ねを「新しいイメージを作成」することでシステムを置き換えてしまいます。前者は変更の履歴を持たないのに対して後者は作成した方法を明示的に持っており(Dockerfile)障害時のリカバリとしてその履歴を利用できます。

宣言的設定

イミュータブルであることはクラスタ上でコンテナを動作させるだけなく、 Kubernetes に対してアプリケーションを記述する方法にもあてはまります。 Kubernetes上ではあらゆるものが、システムの望ましい状態を表現する宣言的設定のオブジェクトです。

自己回復するオブジェクト

Kubernetes はオンラインで自己回復するシステムです。現在の状態が望ましい状態に一致するよう動き続けます。初期化やシステムを不安定にするという信頼性に影響を及ぼしかねない障害からシステムを保護します。

マイクロサービスの構築に適している

導入として下記の Google の文献(マイグレーション)は参考になります。日本語です。

Legacy の際は「モノリシック アプリ」を指し多い人数(ここでは18人と想像する)で全ての機能を載せた1つの大きなシステムの集合体を開発しているとします。これに対して Kubernetes が得意とする「マイクロサービス」は機能A・B・Cを6人ずつの開発者で分け独立したシステムを連携した形で表現します。チームの人数が機敏性に優れることをはじめとし、以下のメリットもあります。

・モノリシックに対して個別に機能を切り出している為、スケール化しやすい。

・マイクロサービス毎に言語を変えることもでき、環境を柔軟に変えられる。

・他の機能との境界が明確であり、影響を及ぼしにくい。

Kubernetes はこのマイクロサービスを最適化する為、抽象化層や API を提供しております。(マイクロサービスの話に関しては前述の記事にも参考があります)

・前回の記事の Pod という概念

➡さまざまなチームが開発したコンテナイメージをグループ化しデプロイ可能とする

・Service がマイクロサービス間の分離の為にロードバランシングやネーミングなどの機能を提供する

・Namespace がマイクロサービス同士の連携範囲を制御できるよう、分離とアクセス制御を行う。

・Ingress が複数のマイクロサービスをまとめつつ、単一の外部からアクセス可能なAPIを提供したりフロントエンドを提供できる。

と、良いことづくめに見えますが・・・・。

デメリット(私感含めて)

一言でまとめると「ハードルが高く感じる」(≒入門レベルではない)です。概念含め理解するのには時間がかかりますし一筋縄で行かないところも多いと感じます。ただ、そこで挫折するのではなくトライアンドエラーを繰り返しながら設計・構築しナレッジを少しずつ積み上げることで最終的に得られるメリットを恩恵として受け取れれば良いのかなと思います。

また、上記のサイト内の記載にもあるように Kubernetes は全てのシステムに対して万能ではない為、活用するのに適したシチュエーションがあります。そこを見誤らない目を磨くためにもやはりナレッジを蓄積していくのは大事なのかなと考えます。

Kubernetes(AKS)をやさしく学ぶ旅 その1

Kubernetes をやさしく学びたい

「Kubernetes」と聞くと「コンテナ系のアレでしょ」(実に曖昧)という感じで結局のところ良く分かっていないので今回 Kubernetes を初学者として学ぶにはどうすれば良いのかな、と考えました。AKS(Azure Kubernetes Service)を題材に何度かに分けてアウトプットしようと思います。

ちなみに、これからのアウトプットの為に読了した書籍(Kindle)は下記の書籍です。

まず第一に・・・・。

「Kubernetes」てなんやねん!というところから。Google検索すると 2019/09/04 現在で「約 23,200,000 件 (0.51 秒)」ヒットすることから世間の関心の高さは伺えます。また、転職市場でも非常にもてはやされており、国内でいうとヤフーさんが募集してます。また、海外の転職市場でも求人の伸び率は凄いみたいです!

ヤフー株式会社/Kubernetesエンジニアの求人情報 - 転職ならdoda(デューダ)

Kuberenetesのスキルは、いま飛び抜けて米国の転職で有利。米Dice&米Indeed - Publickey

と、前置きで話が逸れたのですが一言でいうと「コンテナオーケストレーションシステム」です。「オーケストレーション」という言葉をピックアップすると「複雑なコンピュータシステム/ミドルウェア/サービスの配備/設定管理の自動化を指す」用語のようです。ここで「コンテナ」とくっつけると Docker のようなコンテナの管理を自動化するという解釈になります。ちなみに、 Docker と Kubernetes がどうくっついていったかの経緯は下記サイトが非常に参考になります。

コンテナオーケストレーションツールの“事実上の標準”という座をつかんだ「Kubernetes」。その重要性とは? | 新野淳一コラム | 東京エレクトロンデバイス株式会社

Kubernetes自体はGoogleが開発したものですが、GKSというマネージドサービスで提供されており、AmazonはEKS、AzureはAKSで提供しております。ちなみに Alibaba Cloud や Oracle Cloud も同様のサービスを提供しており、どのパブリッククラウドを利用(メジャーどころ)しても Kubernetes のマネージドサービスは利用できるといった状況です。

Kubernetes を利用するのであれば Docker の前提知識も

オーケストレーションシステム(Kubernetes)を利用するのであればそのベースとなるコンテナを知る必要もあります。下記サイトは Docker の説明から各種環境の構築まで計6回に分けて記事を掲載しております。

Docker入門 #1 【Dockerとは】 - Qiita

Kubernetesをおさえる上で知っておきたい単語たち

・Node(ノード のーど)

Kubernetes の本を読んでいる中で一番頻出の単語。仮想サーバや物理サーバを指す。後述の Pod を実行する為に必要なサービスを保持してマスタ構成要素によって管理される。ノード上のサービスには Docker/kubelet/kube-proxy を含む。

・Cluster(クラスター くらすたー)

Kubernetes のリソースを管理する集合体のこと。リソースには前述の Node や後述の Pod が含まれるがリソースで一番大きな概念が Node となる。Cluster は1つの Master Node と 複数の Node から構成される。

・Pod(ポッド ぽっど)

Pod はコンテナの集合体であり、 Pod はNodeの中で動作して1つ以上のコンテナを持っている。 Kubernetes にデプロイする場合は Pod 単位に行う。

まず、ここまでの単語を汚い(スミマセン)概念図で表すと下記のような感じです。

更に、、

・Container(コンテナ こんてな)

Docker コンテナのこと。

・Replica Set(レプリカセット れぷりかせっと)

同一仕様の Pod を複数生成する仕組み。

・Service(サービス さーびす)

Pod にアクセスするための経路を定義する。

・Deployment(デプロイメント でぷろいめんと)

Replica Set の上位リソースにあたり、Replica Set を管理する。Replica Set が Pod を管理・操作するのと同様、Deployment は Replica Set を管理・操作する。Replica Set の新しいバージョンのリリースを可能とし世代管理を行うこともできる。その為、ロールバック(巻き戻し)も可能。

図の黄色部分に関しては「こんな用語があるんだな」くらいで今はご認識頂ければ。今後はこの概念図や用語を基に話を進めていこうと思います。

WebAssemblyのいま

WebAssemblyってなんぞや?

Webブラウザから機械語を実行するようにできる技術を指します。2年程前に現職に入社した後の社内発表で、Webネタを作成した絡みで少し調べていました。その後、時々は追っていたのですが今年からブログを始めたことも兼ねてまた調べました。

WebAssemblyとは?〜実際にC言語をブラウザで動かす〜【2019年6月版】 - Qiita

上記Qiitaの記事は今年の6月のものなので環境周り含めてかなり新しい情報でとても分かりやすいです。

どんなものに応用されているの?

当時、調べていた際はブラウザ上で動作するゲームをWebAssemblyの技術でサクサク動作させる、みたいな感じでしたが現在も変わらずという感じです。

勿論、それ以外の利用シーンがあるとは思いますが5Gや敢えてまたブラウザゲームに回帰するという意味でも当技術が応用される日は近いのではないでしょうか。

動作環境を構築して C と PHP で比較してみる

下記のサイトを参考に Windows 10 1903 環境で試してみました。

【WSL入門】第1回 Windows 10標準Linux環境WSLを始めよう:ITの教室 - @IT

[Windows の機能の有効化または無効化]で WSL(Windows Subsystem for Linux) をインストール。

再起動後にストアで検索「WSL」と入力し Ubuntu を入手。

起動後は基本的に参考サイトのコマンドで進めば emscripten で C のソースをコンパイルしたものを実行できます。ちなみに、サンプルソースは10億回ループを回してそれにかかった時間を print してるだけのものです。

【Cのサンプルソース wai.c】

#include#include // for clock() int main(int argc, char ** argv) { /* 変数 */ clock_t start, end; long l; start = clock(); for (l=0; l<1000000000; l++); end = clock(); printf("世界の中心でワイと叫ぶのにかかった時間: %f秒 ", (double)(end - start) / CLOCKS_PER_SEC); return 0; }

【Cでの実行結果】1.806秒とします

Ubuntu上でphpを動作させる参考は下記を参考にしてください。PHPのインストールの際におまけで Apache もついてきます。

PHP 7.3 の最新版を Ubuntu 18.04 に apt インストールする - サーバー構築と設定 ~初心者にも分かりやすく解説~

<?php set_time_limit(60); $start = microtime(true); for ($i = 0; $i < 1000000000; $i++) { } $end = microtime(true); echo "世界の中心でワイと叫ぶのにかかった時間: " . ($end - $start) . "秒";

【phpでの実行結果】12.14秒とします

こんな内容で比較するのも全然参考になっていないと思うのですが、いずれにせよ差は歴然ということで。今回の場合は C が PHP より 6.5倍 速いという結果でした。他にもソースをいじって色々と楽しむのはアリだと思います。まだまだ、WebAssemblyは実用段階、というところまでには来ていない感じですが、より進化を遂げてWebブラウザの枠を超えた表現を楽しめる日を待っております!

「セキュリティマネジメントカンファレンス2019夏 東京」に参加しました その2

セッション聴講 その1 からのつづき

超標的型攻撃時代に人を守るメールセキュリティ強化策~~(タイトル一部割愛)

日本プルーフポイントさんと日立ソリューションズさんの合同で行われたランチセッションです。この手のセミナーは間でランチに行くのが結構面倒なのでランチセッションがあると非常に有難いです。笑

・Proofpoint Inc. 創業者はNetscapeの元CTOエリック ハーン氏、2002年のことで2005年に日本のプルーフポイントが設立されている。

・売上の20%を R&D に投資していて非常に技術寄りな会社

・セキュリティ脅威の動向としてはクラウドへのシフトが新しい脅威と情報漏洩リスクを生み出しているとのこと(標的型攻撃を受けたことのある組織 63%/アカウント侵害の被害にあった組織 37%)

・ビジネスメール詐欺(BEC)を行う際には入念な諜報活動を行っている

➡よくある詐欺のサンプルで頷けたのがタイポスワッティング、「i」を「l」にしたり「t」を複数系で「t(s)」にしたりと巧妙。実際に並べられたら分からないかも。。

・メールに対するセキュリティ投資は7%と低くそのメールにつけ込んだ被害が多い

➡攻撃経路の基点の90%がメールなのに投資割合が低い・・・・。

・どの企業にも存在するであろう VAP(Very Attacked Person) は「狙われやすい人(≒脆弱ポイント)」を指す。このキーワードは覚えて帰って頂きたい。

➡サンプルで出されたイメージ画像が LinkedIn ぽかった。笑

➡ VIP だけが VAP になるわけではないことに注意!

➡VAPレポートとして要注意にあげられたのが「役員秘書」だった。理由としては役員のかわりだから。

・その後は TAP(Target Attack Protection) と呼ばれる対処法に関しての説明。詳しくは下記リンクにて。

ランサムウェアによる標的型攻撃からの保護 (Targeted Attack Protection) | Proofpoint JP

・更にその後は日立ソリューションズさんが PROOFPOINT 社の取り扱っている製品の導入事例を紹介

標的型攻撃対策・メールセキュリティソリューション|日立ソリューションズ『proofpoint』のシステム、サービス概要・価格や、解決出来る課題をご紹介

メール専門企業が提案する最新メールセキュリティ強化策

サイバーソリューションズさんの代表取締役の方が登壇されていました。ちょこちょこと笑いを挟んできてました。

・弊社は完全独立系のメッセージングに特化したソリューションプロバイダー

・2019年情報セキュリティ10大トレンドの中でメール系に関わる内容は2&4&8位と3つランクインしており無視できない状況

・偽サイトに誘導する、いわゆる「フィッシングメール」は増加傾向。

➡この辺のトレンドってサイクルするのか、いつやってくるかが分からないですね。。

・某医療機関は認めなかったが盗まれた情報はブラックマーケットに流れた例があった

・「侵入させない」という考え方から「絶対量を減らし徹底的にリスク低減する」という方向へ

➡その1でもサイバーリーズンの増田様がおっしゃっていたように100%侵入を防ぐのは難しい、とおっしゃっていたところと被る点があります。各社の考え方として「低減」や「エンドポイントでEDR機能を発動」等で回避する流れが自然なのでしょうか。

・「うちは圧倒的なコストパフォーマンスです」と何度か強調されていたように確かに他社と比較しても価格が安かったです。個人的には下記のソリューションが気になりました。(メールアーカイブの機能が付加して1AC \300は安い!)

https://www.cybersolutions.co.jp/product/securitysuite/

AzureAD、Active Directory、O365 複雑化するクラウド/オンプレ環境に~~

ゾーホージャパンさんが主催でしたが登壇されたのは ManageEngine のアンバサダーである Microsoft MVP の国井様でした。

・IDの情報漏洩1,000件以上のスライドを拝見しましたが2019年6・7月を見るだけでも結構な数だな、と感じました。下記はその一例です。

クロネコメンバーズにおける不正ログインについて | ヤマト運輸

・IDは一元化されないために管理が煩雑になり、かつ、管理されなくなってしまう。現在はクラウドも活用されることでますます管理は複雑な方向へ。

・バラバラなID管理システム(以下、IDM。)を集約することで認証・認可を統一させることが重要。まずは現状把握から。人事DBを基点にするのが今回の題材。

・IDM導入における現状把握チェックリストが便利

NPO日本ネットワークセキュリティ協会:ID管理システム導入における現状把握チェックリスト(アイデンティティ管理WG)

・Active Directory(以下、AD。) は Kerberos 認証を利用しているが Azure Active Directory(以下、AAD。) は SAML や OAuth 等、さまざまな認証方式に対応している。本筋とは外れるが以下の記事は必見。

Active Directory重鎮らが語った15年の歴史と苦悩 - ZDNet Japan

・違いとして注意するのがADが入れ子のグループをサポートしているのに対してAADは入れ子のグループを許していないこと。他、Office 365 グループに関してAADのみでのサポートなのでオンプレ側のADにも「ぽい」グループを作成する必要がある。

・ログの管理体制に関してもADとAADで属性項目が異なるので注意!また、ADはログを永続的に保持できるのに対してAADは Azure AD Premium のプランでも30日保持が限界。オンプレ側にエクスポートが可能なもののビューが変化する可能性がある。

➡ここはログの統合管理(SIEM)に頼る必要がある

・最後の方でツールを活用した事例紹介にて AD Manager Plus を利用したIDの統合管理が出てきました。人事DBを基点に AD Manager Plus へcsvファイルを流し込んでADやAADに登録するイメージのようです。

どこまで対応すべきなのか ファイルサーバーのリスク管理と運用の効率化

企業セッションはここまでで当セッションはジャストシステムさんが登壇されていました。ジャストシステムと言えば「一太郎」や「花子」のイメージが強いのですが、色々な製品を出しているのですね、という印象でした。

www.sbbit.jp今回のセッション内では GDMS と呼ばれるファイルサーバー統合管理ソリューションの商品説明がありました。「ファイルの可視化」というところに目をつけてコスト削減が図れるというところに着眼しているのが独自路線を行くジャストシステムらしいところだなと感じました。

最後にパネルディスカッションがありましたが、メモもまとまりがなかったので割愛します・・・・。

「セキュリティマネジメントカンファレンス2019夏 東京」に参加しました その1

どんなイベントだったか?

企業や組織を取り巻く脅威がますます高度化・複雑化していく中で総合的な対策をどうとっていけば良いのか、というところにフォーカスをあてたイベントでした。(ざっくり説明)

朝早くから各企業の多くの人が参加されていて、セキュリティに対する世間の関心度の高さが伺えました。

【東京都】 セキュリティマネジメントカンファレンス 2019 夏 東京|ビジネス+IT

各セッションの振り返り

デジタル社会におけるサイバーセキュリティ

警視庁出身、初代インターポールIGCI総局長を歴任され、現在はヤフーで執行役員に就かれている中谷様の講演でした。

「初代総局長は日本人」インターポールのサイバー部門に潜入!(山田 敏弘) | 現代ビジネス | 講談社(1/3)

・サイバー攻撃(Cyber Attack)は攻撃が高度化しており、被害が急速に拡大している。

・その攻撃者は「オンライン犯罪者」「ハクティビスト」「テロリスト」「悪意を持った内部関係者」「国家」が挙げられる

・「情報」は漏洩・流出するのではなく盗まれている、Bloombergも日本語版と英語版で表現を変えており、「流出」に対して「Stolen」、Reutersも同じく表現を変えている。この傾向は2015年から続いている。

・サイバー犯罪のトレンドとしてはテクノロジーが犯罪シーンを変えており、「セキュア通信」「暗号化」「IoT」がキーワードとなっている

➡従来型の銀行強盗はサイバー空間にその場を移している。実際に刑法犯としては少なくなっているもののオンラインバンキング詐欺が増えている(2012年 64件 4,800万円/2015年 1,495件 30億7,300万円/201X年 控え忘れ 増えてました)

・「SWIFT」と呼ばれる国際送金のネットワークシステムがあり、2016年に発生したバングラデシュのサイバー強盗はこれを利用したもの。その後もSWIFTを利用した同様の事件が未遂もあるものの完遂したものが多い。

SWIFT(スイフト) | 決済システム等の企画・運営 | 一般社団法人 全国銀行協会

・他、仮想通貨詐欺も増えており、2017年と2018年の間で約100倍に増加している。

・ランサムウェアに関しては資料が発見できなかったのですがFBI調べで2年で約80倍にもなっている模様。下記の事件はその一例。

サンフランシスコ市営鉄道がランサムウェア攻撃受け乗車無料状態→乗客はプロモーションと勘違い | ギズモード・ジャパン

➡傾向として制御系に移っている?

➡メジャーどころとしては WannaCry や Petya や NotPetya、3個目に関しては海運大手が被害を受けた。また、小規模のところも狙われるようになった。

海運大手マースク、2017年の「NonPetya」攻撃による深刻な影響を公表 - ZDNet Japan

・IoT Mirai DDoSのキーワードであがる話だとロンドン五輪(2012)の時は 100GBit / Sec だったものがリオ五輪(2016)の時は 500GBit / Sec、そして同年DNSサービスの「Dyn」が狙われた際は 1.1TBit / SecのDDoS攻撃だったとのこと。では、2020年の東京五輪は・・・・。

➡この時、1秒でDVD 30枚という計算のスライドでしたが実際は300枚ですね。

・各国の主な取り組み

➡US サイバー情報共有に関する法律 2015/12/16

➡EU サイバーセキュリティ法 2019/6/27

➡SGP サイバーセキュリティ法 2018/2/5

➡AUS 援助及び傍受に関する法律 2018/12

➡CN サイバーセキュリティ法 2017/6/1

➡JP NOTICE 2019/6/28

総務省|脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況

NOTICEの結果を見る限りではそこまで悪くはないとのこと。

・サイバー攻撃への気づきは日本(アジア)は遅い方、262日かかっている統計あり。

➡SOCやEDRを外部に委託するか?

・ヤフーでの取り組みとして下記のようなものがあげられる

➡FIDO

➡セキュアプログラミングセキュリティアセスメント NIST 800-171

EDR No.1ベンダが語る - 攻撃者から見た日本 - 敵に狙いと攻撃手法

サイバーリーズンの増田(そうた)様が登壇されました。スライドが鬼のように早く進んだ為、そこまでメモが控えられませんでした。。

・日本で見られるセキュリティの負のスパイラルとして「気づき」が大事!

・未来の覇権を左右するハイテク技術のキーワード「AI」「5G」「宇宙量子暗号」「ブロックチェーン」

・サイバー空間で起きていることは国際的な情勢が深く関わっている

・アメリカのAPTの脅威、実は日本は2番目に利用されている。1位は中国。

・侵入が100%防げないのはなぜ?

➡標的を研究しつくしたテイラーメードの攻撃手法(以前、増田様が別のイベントで登壇された際のものが下記の資料です。)

防御型対策から侵入を前提とした対策へシフトせよ――高度化するサイバー攻撃への備え (2/3):EnterpriseZine(エンタープライズジン)

➡2点目は控え忘れ、3点目はファイルレスマルウェア。ファイルレスマルウェアは検疫対象のファイルがなくメモリ上でしか動かない・電源を切ると痕跡が消えてしまう・PowerShellの攻撃は物凄く増えている等の特徴あり。

・Web通信の実に81%がHTTPSになっている

➡個人情報を保護する為の通信が悪用の手口を保護するものとなってしまう

・サイバーリーズンのEDRツールはかなり高性能

➡実際の侵入デモが行われましたがSFぽい感じで面白かったです(侵入されちゃってるので面白くはないんですが・・・・。)

➡侵入の流れが巧妙でブラウザのセッションを盗み取った後は万が一ブラウザのセッションを落とされたとしてもOKなように別の抜け道を作ってローカル管理者を取得したり別プロセスを立ち上げたりしてセッションを切らせないデモが行われました。

と長くなってしまったので その1 はここで完了にします。

作業備忘録:HDD -> SSD換装(ThinkPad T440s編)

あるあるなHDDの故障

社内でウン十台やウン百台PCを運用していると数ヶ月に一度程度ですが起動時に「HDDが接続されていないよ」という旨のメッセージが表示されます。メッセージパターンは色々とあると思うのですが社内の ThinkPad T440s でこれが起きました。。

今回起きたことで痛手を受けると思ったところ

ここ数ヶ月の間に Active Directory 環境に参加させる為、Home -> Pro化しており、プロダクトキーを1本失ってしまう・・・・というところが痛手でした。最悪はもう1本キーを使う想定で(とっくにサポート切れだったこともあり)分解しSSDに換装しました。分解の参考になる記事は下記です。

ThinkPad T440s SSDへ換装(HDD交換)する手順 | ThinkPad X240sを使い倒す シンクパッドのレビュー・カスタマイズ

この機種、癖があるのかうちの現物ではネジが抜け切りませんでした。ただ、ネジが外れなくても丁寧に外周を外せば外れます。

SSDに換装してから行ったこと

・Win 10のUSBメディアを挿してBIOSで起動順序を最優先にする

・セットアップが開始されたら不要なパーティションがある場合は全削除

・クリーンな状態でインストールする

インストール後は Win 10 Home の状態です。元々、どの端末を Win 10 Pro にキー変更していたかは控えていたのでダメ元でプロダクトキーの切り替えを実施、すると?

Windows10HomeからProへプロダクトキーでアップグレード | 67th Star

Proに切り替わった後にWi-Fiへ接続しインターネットに繋がったところ、問題なくライセンス認証された状態になりました!

作業の履歴として控えておくのは当たり前のことなのですがこういうところで役に立って良かったです。おまけでHDDからSSDに換装したおかげでサクサクになりました。

Azure Portalをどのデバイスで見るか?

皆さんはどう操作されてますか?

と、唐突な質問から始まってしまうのですが、大抵は職場やご自身の デスクトップPC or ノートPCからだと思います。一応、iOSでアプリがあったのでダウンロードしたのですが Azure Portal からのような自由な操作はできなさそうでした。

とは言っても、リンク先にあるようにリソースの正常性確認やアラート通知の受信、Cloud Shellの利用と簡易的なところには利用できそうです。下記は参考画面のスクリーンショットです。

Azure Portal(Web)自体をタブレットとスマホで確認してみると

単なるスクショなので分かりにくいのですが感想を添えます。

まずは iPad(第6世代?) の横で。これなら実用にも耐えうる感じでキーボードも用意できれば入力も問題なさそうです。ただ、マウスがiOS(iPad OS)の13で対応してくれれば・・・・。

お次は iPhone8 の縦で。おそらくですがピンチアウトしないと一画面に収まらないです。が、細かすぎて多分ダメだと思います。(一応、ページ遷移しても一画面のままでした。)

お次は iPhone8 の横で。かろうじて使えそうですが iPad と比較してキー入力には難がありそうです。

まとめ

PCが一番ベストだとは思うのですが、 iPad でも全然大丈夫そうです。Kindleも最近は iPad で読むことが多いので当面は iPad 操作にしようかなと思います。以上です。